VPN-Tunnel: Sicherer Fernzugang zu unserem Smart Home

Kommt mit nach unten, auf was wartet ihr noch?

Euch ist zu dunkel? Warum sagt ihr das nicht?

Wir sind doch Kumpels, klar machen wir Licht

In unserm Tunnel, ja, wir graben uns ein

Kommt mit nach unten, hier oben kann man nicht bleiben

Noch ist es dunkel, aber besser als nichts

Ein paar Sekunden und dann machen wir Licht

Wer kennt das nicht? Du bist unterwegs, (weit) weg von deinem smarten Zuhause. Wie praktisch wäre es nun per Fernzugriff in deinem Heim schalten und walten zu können. Sei es nur, um den Saugroboter zu starten oder die Haustür für deinen Kumpel von neben an zu entriegeln, der sein Päckchen bei dir abholen möchte? Oder schlicht und einfach mal so nach dem Rechten schauen?

Was du nun brauchst, ist eine Verbindung zu deinem Heim-Netzwerk über deinen Laptop oder Smartphone. Diese Verbindung in dein Haus muss aber sicher und robust sein. Du willst ja nicht, dass böse Hacker oder gar der mittelmäßig-talentierte Informatik-Student aus dem Nachbarhaus bei dir digital einbricht!

Die Lösung: DynDNS + VPN!

Klingt wie kompliziertes Cyber-Cyber-Gedöns? Ist es auch!

Nicht weinen – es lässt sich (relativ) einfach beschreiben und einrichten.

Zunächst ein paar wesentliche Grundlagen:

- Damit unser Smartphone aus der Ferne unser Heim(-Netzwerk) findet, brauchen wir eine eindeutige (Internet/IP-)Ziel-Adresse. Das geht mit dem sog. “Dynamischen Domain Name System”, aka “DynDNS“

- Damit keine Unbefugten auf unser Heim(-Netzwerk) Zugriff erlangen oder gar mit-lauschen können, benötigen wir ein sog. “Virtual Private Network”, aka “VPN“.

Ein moderner Netzwerk-Router – eine Fritzbox, wie man sie in fast jedem (guten) Haushalt findet – kann das leisten. Keine sonstigen, großen Investitionen in Hardware, Software oder Dienstleistungen sind erforderlich.

Wie funktioniert das?

DynDNS

Mit einfachen Worten und kurzen Sätzen:

Computer sprechen heutzutage miteinander indem sie IP-Adressen verwenden (z. B.: 84.95.154.122). Unsere Fritzbox Zuhause bekommt als Zugangspunkt ins Internet von unserem Internet-Provider eine solche Adresse (bei der Anmeldung) zugeteilt. Dummerweise ist diese Adresse oft nicht von Dauer – der Anbieter kann uns im Laufe der Zeit eine andere Adresse zuweisen. Auf die anfängliche IP-Adresse kann man sich also nicht immer verlassen.

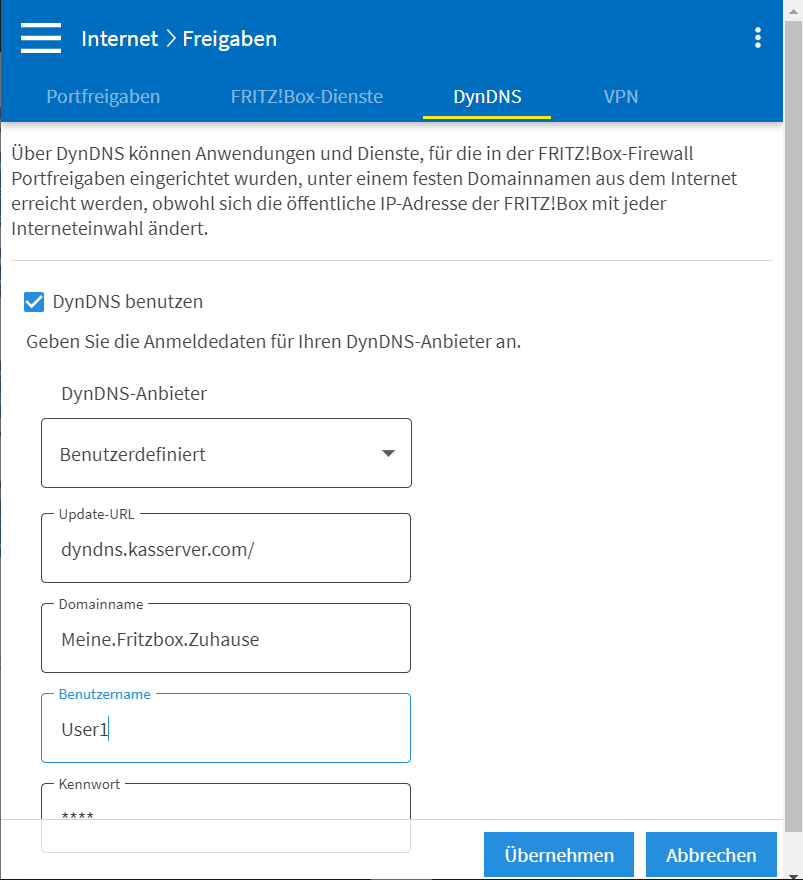

Hier kommt DNS ins Spiel. Das DNS ist eine Art “Adressbuch” für das Internet. Über eine menschen-lesbare Adresse wie z. B. “zdf.de” wird vom DNS die numerische Entsprechung: “91.197.29.78” für unsere Computer bereitgestellt. Was das ZDF kann, können wir auch. Wir hinterlegen also für unseren eigenen Heim-Anschluss z. B. “Meine.Fritzbox.Zuhause” einen Eintrag für unsere derzeit aktuelle Adresse (87.12.34.56) im DNS-(Adressbuch) an. Dies geht (meist auch kostenlos) über einen beliebigen DynDNS-Anbieter. Die Fritzbox hält diese Adressbuch-Einträge für uns künftig stets aktuell.

Wir wissen also immer wie wir unser Heim nun eindeutig von überall ansprechen können! Eingehende Verbindungsanfragen von außen werden allerdings aus Sicherheitsgründen in der Regel abgelehnt. Wir müssen von außen also als vertrauenswürdiger Partner anfragen – per sicherer Verbindungsart: VPN.

VPN

In der selben Fritzbox können wir diese sichere Verbindungsart, einen VPN-Tunnel einrichten. Ein VPN ist eine verschlüsselte Verbindung zwischen zwei Endpunkten. Über eine laufende VPN-Verbindung kommunizieren wir aus der Ferne so als wären wir ein lokaler Netzwerkteilnehmer!

VPN-Clients gibt es Zuhauf – gute Erfahrungen haben wir (auf Windows) mit Shrew sowie mit VPNcilla (auf Android) gemacht.

Warum keine Port-Weiterleitung?

Beim sog. “Port-Forwarding” werden bestimmte Anschlusspunkte (Ports) eines Dienstes (nach außen hin) freigegeben, sodass eingehende Verbindungen an einen bestimmten (lokalen) Ziel-Rechner (IP-Adresse) weitergeleitet werden. So können rein lokal verfügbare Dienste öffentlich zugänglich gemacht werden.

Bei der Port-Weiterleitung ist die Kommunikation in der Regel nicht zwingend verschlüsselt und für jeden von außen zugänglich. Schwachstellen eines Dienstes können von Dritten so u. U. ausgenutzt werden. Eine Fehlkonfiguration, bei der mehr Ports freigegeben/weitergeleitet werden, als eigentlich erforderlich, vergrößert die Angriffsfläche zudem noch.

IMO ist das VPN der FRITZ!Box sicherheits- und performancetechnisch das schlechteste, was man machen kann. Auch die Konfiguration und die VPN-Software Möglichkeiten unter Windows sind hier eher schlecht. Wie im letzten Abschnitt schon erwähnt ist die Lösung aber immer noch besser wie ein Portforwarding 😉

Warum nutzt ihr nicht OpenVPN oder Wireguard?

LOL! Tobi – letztes Jahr hast du noch selbst VPN über die Fritzbox propagiert?! 🙂 Was ist seit dem daran schlechter geworden, dass es plötzlich nicht mehr gut genug für dich ist? Besser

wieals Portforwarding ist VPN (grundsätzlich) allemal! 😉Das stimmt 😉 Wobei ich damals erst begonnen habe, mich mit dem Thema zu beschäftigen und dann kam ich zu Wireguard. IPSEC x-auth mit IKEv1 ist einfach technisch veraltet und sehr exotisch. Auch der Datendurchsatz lässt zu wünschen übrig, vorausgesetzt natürlich man hat eine entsprechende Leitung.

Wollte die VPN-Lösung der Fritzbox jetzt auch nicht per se schlecht machen, sondern auf die Nachteile hinweisen und einen Denkanstoß geben.

Hallo

Ich bin nicht vertraut mit dem ganzen Thema und wäre für ein paar Tipps sehr dankbar. Ich habe Zigbee Thermostate die über ein gateway und WLAN mit dem Router verbunden sind. Ich habe den Router auf MyFritz angemeldet. Da kann ich zwar sehen wer angerufen hat und dergleichen wüßte aber nicht wie ich Zugriff auf die Thermostate bekomme? Im Augenblick sagen alle offline an was natürlich auch an was anderem liegen kann? Habt ihr Vorschläge?